Ta bắt đầu vào bài đầu tiên của cuộc thi. Khác với 2013 và 2014, picoCTF 2017 có tổng cộng 4 level, với các bài thi trải dài từ Forensic tới Misc.

Ở bài Digital Camouflage, ta xem thử đề yêu cầu gì:

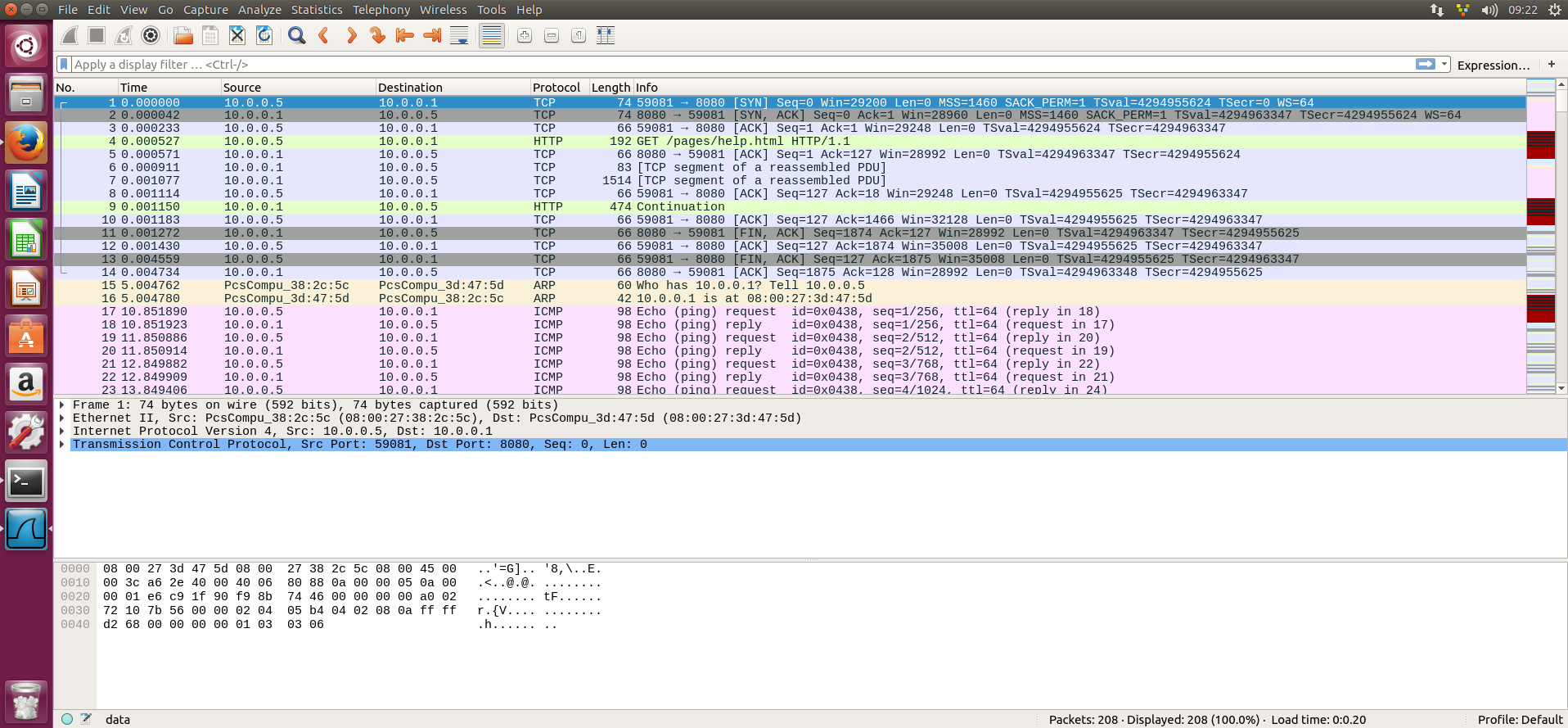

We need to gain access to some routers. Let’s try and see if we can find the password in the captured network data: data.pcap.

Đề bài chỉ yêu vỏn vẹn tìm password trong file pcap – một dạng file của Wireshark. Ta tải về và bắt đầu phân tích.

Một mớ gói tin nhìn rất nản. Nhưng gian nan mà nản thì còn gì thú vị. Nói chứ tui chán nhất là gian nan không đáng có trong tình yêu. Vốn dĩ không có khó khăn, cớ sao hai ta lại cứ dằn vặt nhau để đời thêm khổ.

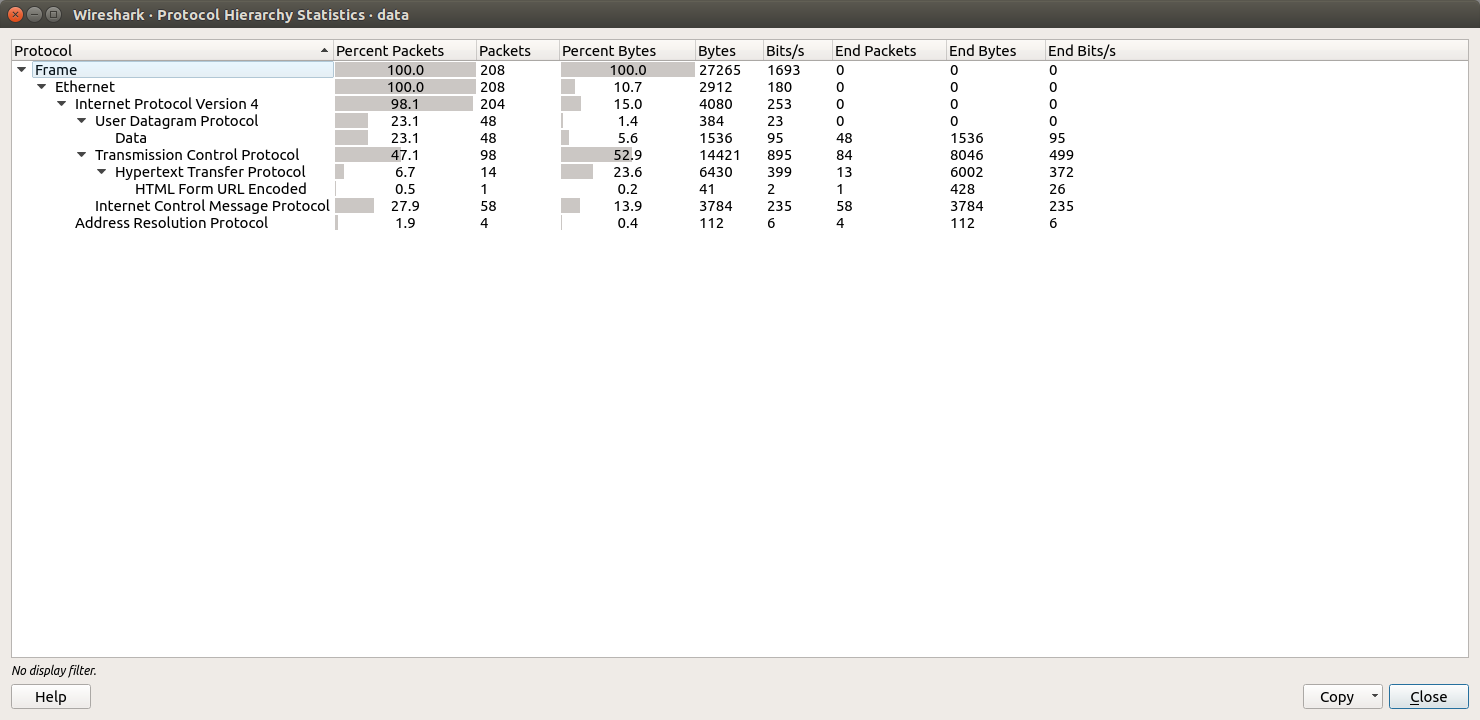

Ta vào menu Statistics => Protocol Hierarchy để xem thống kê.

OK, nhìn sơ qua ta biết phải làm gì tiếp theo rồi. Quay trở lại màn hình chính của Wireshark và filter các gói HTTP ra thôi.

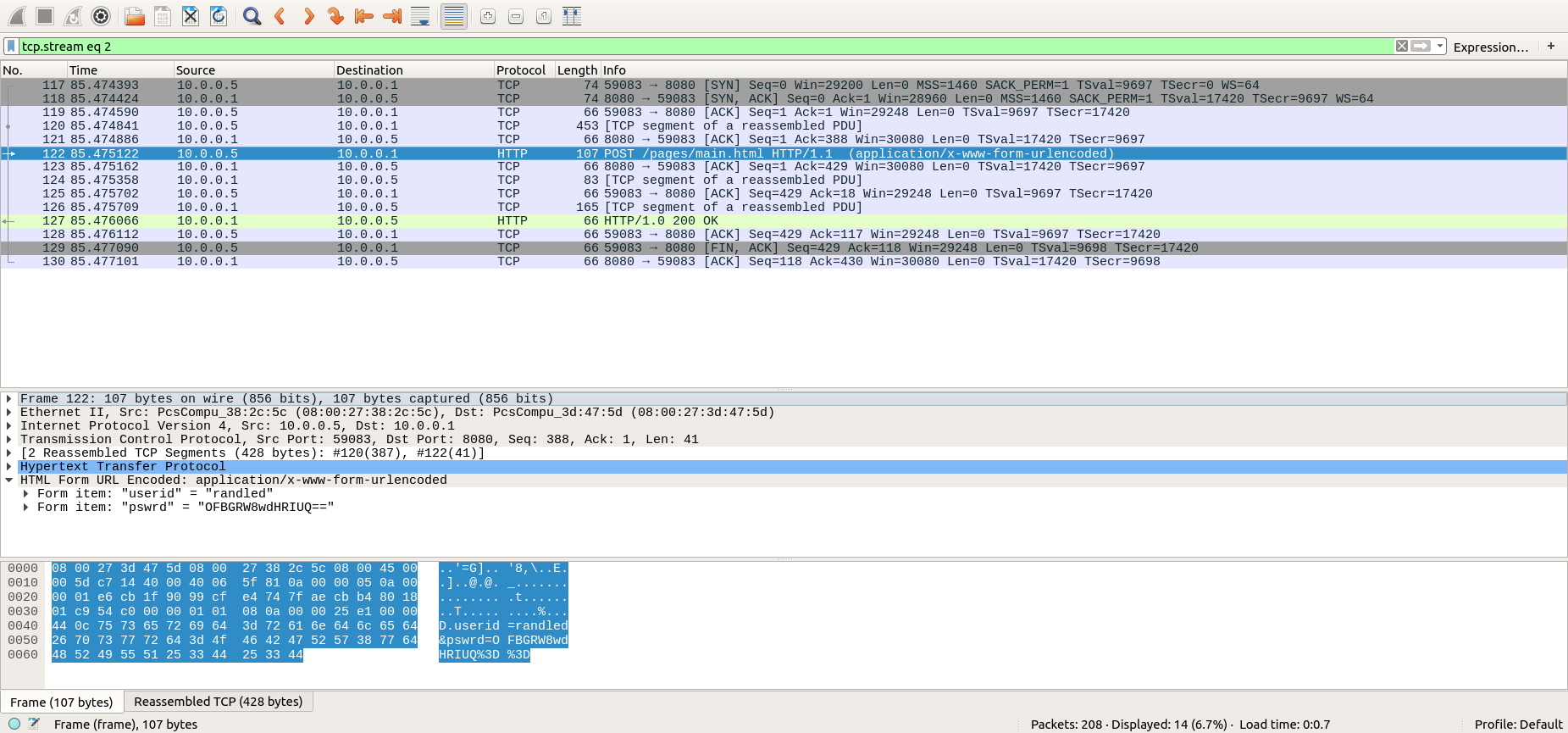

Truy đuổi tới “tcp.stream eq 2” thì cũng tìm ra cái cần tìm. Đem submit => Thất bại!

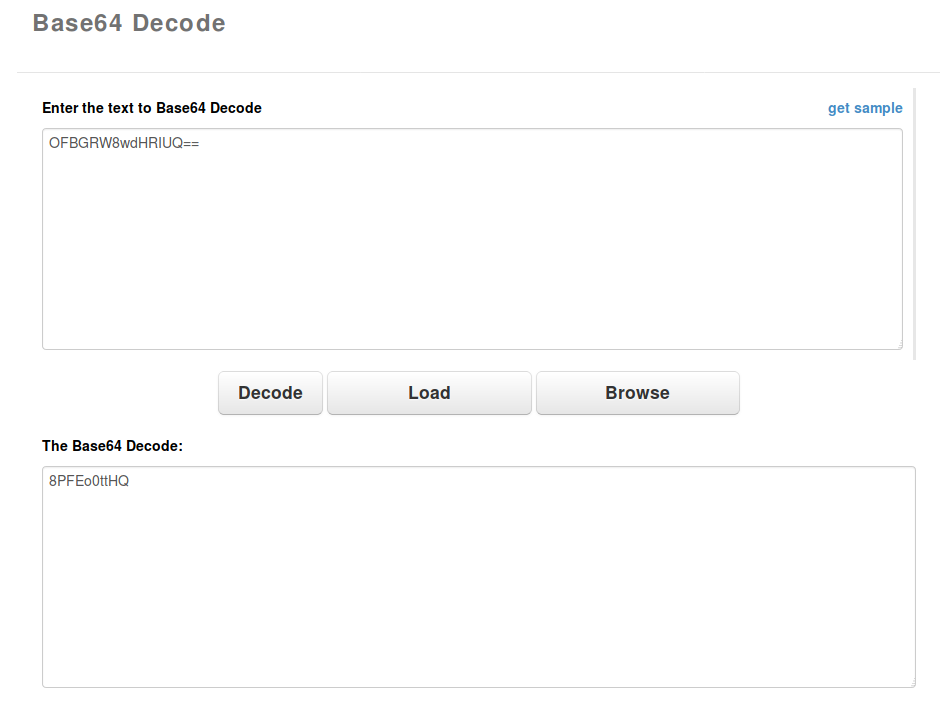

Hãy nhìn kĩ cái mật khẩu, hình thức đó rất có thể là mã hóa base64. Thử dùng một công cụ giải mã xem thế nào.

Rồi, hãy tập quen dần với việc thu lượm được những kết quả không mong muốn. Đừng vội hủy bỏ cái result đó, đem submit thử xem nào.

Và không ngoài dự đoán, flag là 8PFEo0ttHQ.

THƯƠNG

votinhthuong9@gmail.com

![[ASP.NET Core MVC] – Hướng dẫn tạo View p3](https://sinhvientot.net/wp-content/uploads/2019/01/Bitmap-MEDIUM_ASP.NET-Core-MVC-Logo_2colors_Square_Boxed_RGB-218x150.png)

![CCNA – Tổng quan về IPv6 [Phần 2]](https://sinhvientot.net/wp-content/uploads/2018/05/logo-top-218x150.png)