Đặc biệt nguy hiểm là nhiễm loại mã độc tống tiền. Loại mã độc này tìm cách xâm nhập vào thiết bị của người dùng và mã hoá dữ liệu trên đó, sau đó buộc nạn nhân phải nộp tiền chuộc để …

MÃ ĐỘC NGUY CƠ VÀ THÁCH THỨC

Giới thiệu

Trong thời gian vừa qua hàng loạt điện thoại thông minh, máy tính tại Việt Nam và rất nhiều các quốc gia bị nhiễm mã độc.

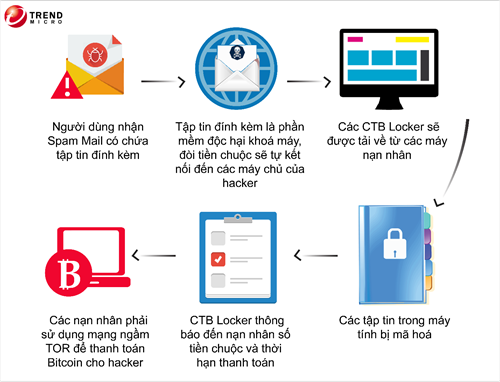

Đặc biệt nguy hiểm là nhiễm loại mã độc tống tiền. Loại mã độc này tìm cách xâm nhập vào thiết bị của người dùng và mã hoá dữ liệu trên đó, sau đó buộc nạn nhân phải nộp tiền chuộc để nhận lại dữ liệu đã bị mã hoá.

Tại sao mã độc lại nguy hiểm và gia tăng đột biến như vậy ?, Phần tiếp theo của bài viết sẽ giúp chúng ta có cái nhìn rõ hơn về mã độc.

Mã độc là gì ?

Khởi phát từ trò chơi Core War , khái niệm “mã độc” (harmful code, hoặc malicious) dần dần được hình thành và phát triển như vũ bão.

Có thể định nghĩa cấu trúc mã độc cơ bản như sau:

– Malware = adware + spyware + pornware + riskware

– Trojan = germs + dropper + injector + rootkit

– Rootkit = keylogger + sniffer + filehooker + backdoor + constructor

– Computer virus = boot virus + file virus + macro virus + worm

– File virus = com virus + exe virus

– Macro virus = doc virus + xls virus + ppt virus

– Worm = intruder + dropper + injector

| Name | % of attacks * | |

| 1 | DangerousObject.Multi.Generic | 10.90% |

| 2 | AdWare.AndroidOS.Viser.a | 9.20% |

| 3 | Trojan-SMS.AndroidOS.Podec.a | 7.92% |

| 4 | RiskTool.AndroidOS.MimobSMS.a | 7.82% |

| 5 | Trojan-SMS.AndroidOS.OpFake.a | 6.44% |

| 6 | Trojan.AndroidOS.Mobtes.b | 6.09% |

| 7 | Adware.AndroidOS.MobiDash.a | 5.96% |

| 8 | Exploit.AndroidOS.Lotoor.be | 4.84% |

| 9 | RiskTool.AndroidOS.SMSreg.gc | 4.42% |

| 10 | AdWare.AndroidOS.Xynyin.a | 3.31% |

| 11 | AdWare.AndroidOS.Ganlet.a | 2.63% |

| 12 | Exploit.AndroidOS.Lotoor.a | 2.19% |

| 13 | AdWare.AndroidOS.Dowgin.l | 2.16% |

| 14 | Trojan-SMS.AndroidOS.Stealer.a | 2.08% |

| 15 | AdWare.AndroidOS.Kirko.a | 2.04% |

| 16 | Trojan.AndroidOS.Rootnik.a | 1.82% |

| 17 | Trojan.AndroidOS.Pawen.a | 1.81% |

| 18 | Trojan-SMS.AndroidOS.Gudex.f | 1.75% |

| 19 | RiskTool.AndroidOS.SMSreg.dd | 1.69% |

| 20 | AdWare.AndroidOS.Kemoge.a | 1.52% |

Cơ chế hoạt động và lây nhiễm của mã độc

– Một kỹ thuật dựa trên các ứng dụng vá lỗi được nhúng mã độc, đây là một trong những phương pháp chính được sử dụng để phân phối Trojans. Ví dụ, Trojan-SMS.AndroidOS.Chyapo.a đã được nhúng vào trong các ứng dụng miễn phí Unity Launcher. Sự khác biệt giữa các ứng dụng sạch và độc hại, khác nhau bởi một yêu cầu cho phép mới – các ứng dụng độc hại yêu cầu truy cập đến việc xử lý tin nhắn SMS. Một điều kỳ lạ về Trojan này là máy chủ ra lệnh và điều khiển của nó được lưu trữ trên sites.google.com.

– Các nhà phát triển của Podec, một Trojan SMS, đã làm chủ một kỹ thuật phân phối mới – thông qua các mạng xã hội VKontakte . Một tập tin độc hại được tải lên máy chủ lưu trữ nội dung của mạng xã hội phổ biến. Các Trojan lọt vào Top Ba chương trình điện thoại di động độc hại dựa trên số lượng người dùng bị tấn công.

– Malware có thể chủ động chống lại các giải pháp an ninh không phải là một công nghệ mới, nhưng nó rất phổ biến. Trojan-Banker.AndroidOS.Svpeng.f, một Trojan ngân hàng phát hiện trong Q1 2015, đã cố gắng để loại bỏ các ứng dụng của ba nhà cung cấp chống virus là Avast, Eset, và DrWeb…”

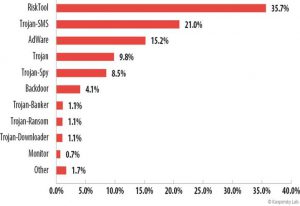

Phân loại và mức độ nguy hiểm

Mối đe dọa với smartphone

Phần mềm mã độc di động đang phát triển theo hướng tiền tệ hóa – với những kẻ viết malware chúng cố gắng để tiếp cận tiền và dữ liệu bằng cách sử dụng một loạt các kỹ thuật.

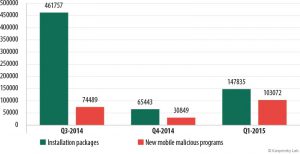

Trong quý 1 năm 2015, Kaspersky Lab sản phẩm an ninh điện thoại di động phát hiện 103.072 chương trình độc hại di động mới, tăng 3,3 lần vào Q4 năm 2014.

Số lượng của các gói cài đặt phát hiện là 147.835 – điều này là 2,3 lần so với quý trước.

Hình 2.2 Các loại malware Mobile mới xuất hiện trong Q1 2015

Mối đe dọa với Ngân hàng

Ngày càng có nhiều Trojans SMS được tăng cường với các tính năng cho phép chúng tấn công các tài khoản ngân hàng của nạn nhân.

Ví dụ: Trojan-SMS.AndroidOS.OpFake.cc, bây giờ có thể tấn công ít nhất 29 ngân hàng, trung tâm tài chính.

Những kẻ viết malware cũng đang bắt đầu tích hợp chức năng ransomware vào Trojans SMS của họ. Ví dụ, để có được dữ liệu thẻ ngân hàng của nạn nhân, Trojan-SMS.AndroidOS.FakeInst.ep sử dụng kỹ thuật đặc trưng của chương trình ransomware: cửa sổ mở ra bởi các phần mềm độc hại không thể đóng mà không cần nhập dữ liệu.

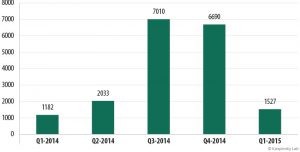

Trong quý 1 năm 2015, phát hiện 1.527 Trojans ngân hàng giảm 4,4 lần so với quý trước.

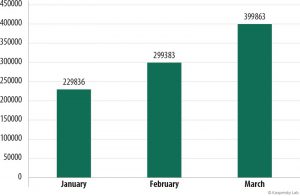

Hình 2.3 Số Trojans ngân hàng được phát hiện (Q1 2014 – Q1 2015)

| STT | Nước | % Các cuộc tấn công |

| 1 | Nga | 41,92% |

| 2 | Ấn Độ | 7.55% |

| 3 | Đức | 4.37% |

| 4 | Brazil | 3.20% |

| 5 | Iran | 3.12% |

| 6 | Kazakhstan | 2.88% |

| 7 | Mỹ | 2.84% |

| 8 | Ukraina | 2.53% |

| 9 | Malaysia | 2.05% |

| 10 | Việt Nam | 1,87% |

Mối đe dọa trên các website

Nhiều trang web bị hack tấn công, sau đó nhúng mã độc vào trang web khi người dùng truy cập vào sẽ bị nhiễm mã độc và bị chiếm quyền điều khiển.

Hình 2.3 Số lượng máy tính bị nhiễm malware trong Q1 2015

Danh sách các quốc gia phải đối mặt với nguy cơ lây nhiễm cao nhất

| Stt | Country* | % of unique users ** |

| 1 | Vietnam | 60.68% |

| 2 | Bangladesh | 60.20% |

| 3 | Mongolia | 57.28% |

| 4 | Yemen | 55.91% |

| 5 | Somalia | 55.64% |

| 6 | Nepal | 55.01% |

| 7 | Afghanistan | 54.91% |

| 8 | Algeria | 54.83% |

| 9 | Iraq | 54.38% |

| 10 | Cambodia | 52.70% |

| 11 | Laos | 52.54% |

| 12 | Armenia | 52.44% |

| 13 | Pakistan | 51.95% |

| 14 | Kazakhstan | 51.54% |

| 15 | Ruanda | 51.36% |

| 16 | Ethiopia | 50.93% |

| 17 | Egypt | 50.60% |

| 18 | Syria | 50.11% |

| 19 | India | 50.00% |

| 20 | Tajikistan | 49.80% |

Mối đe dọa đến từ các dữ liệu đa phương tiện

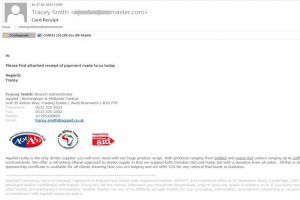

Mã độc được đính kèm trong các tập tin văn bản; word, excel, pdf. Và được gởi đến cho các nạn nhân thông qua email hoặc các link hấp dẫn.

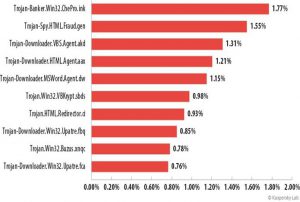

Hình 2.4 Top 10 mã độc được đính kèm trong email Q1 2015

Giải pháp phòng chống

Bỏ ngay những thư rác hay email đáng nghi

Hình 3.1 Mã độc được đính kèm trong email

Tuân thủ quy tắc 3-2-1 của các chuyên gia

Nên dùng phần mềm Internet Security của các hãng bảo mật uy tín

Kết luận

Tài liệu tham khảo

[2] Ed Skoudis & Lenny Zeltser,Fighting Malicious Code,Paperback – November 17, 2003.

[3] Michael Sikorski, Practical Malware Analysis: The Hands-On Guide to Dissecting Malicious Software, . Paperback – March 3, 2012

[4] Eldad Eilam, Reversing: Secrets of Reverse Engineering, Wiley Publishing Inc.

[5] https://securelist.com

[6] http://vn.trendmicro.com/vn/security-intelligence/research-and-analysis/index.html#threat-reports

[7] http://www.trendmicro.com/vinfo/us/threat-encyclopedia/vulnerability/6859/june-2015-microsoft-releases-8-security-advisories

![[ASP.NET Core MVC] – Hướng dẫn tạo View p3](https://sinhvientot.net/wp-content/uploads/2019/01/Bitmap-MEDIUM_ASP.NET-Core-MVC-Logo_2colors_Square_Boxed_RGB-218x150.png)

This website was… how do you say it? Relevant!! Finally I’ve found something that helped

me. Thanks a lot!

Thanks