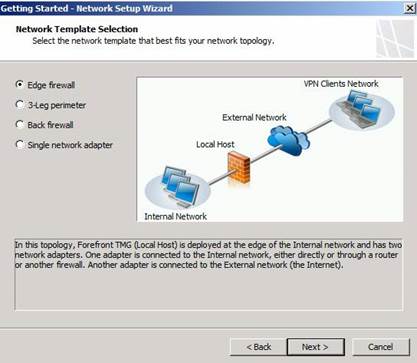

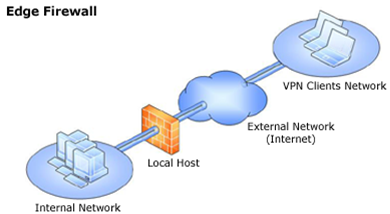

Edge Firewall

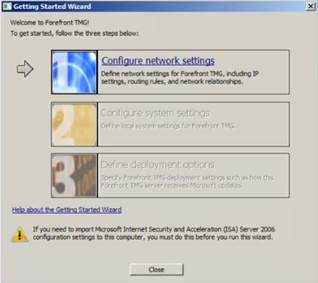

Khi được triển khai như một edge Firewall, nhiệm vụ chính của TMG là hành động như một layer-2 và layer-3 tường lửa cho traffic được gửi đến và từ Internet. Ngay cả khi TMG cũng được triển khai để cung cấp cấp cao hơn, bảo vệ lớp ứng dụng (chẳng hạn như IDS, lọc URL, kiểm tra phần mềm độc hại) và như vậy, nhiệm vụ chính của TMG vẫn còn như một tường lửa kiểm tra gói stateful. Là một edge firewall, giao diện bên ngoài phải đối mặt với Internet và giao tiếp nội bộ phải đối mặt với mạng LAN được bảo vệ.

Ưu điểm lớn nhất của việc sử dụng TMG là một bức tường lửa cạnh là nó cung cấp cho TMG truy cập trực tiếp mô hình mạng được thiết kế để kiểm soát. Với một vài thiết bị bổ sung trên cùng đường mạng, TMG có khả năng tốt hơn để đánh giá và đưa ra quyết định kiểm soát thích hợp. Đây cũng là mặc định triển khai cấu hình cho UAG. Hình bên dưới minh họa cách triển khai tường lửa điển hình.

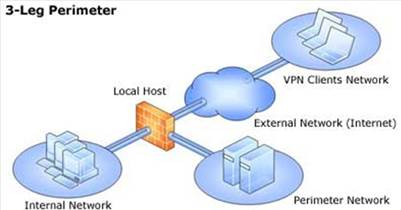

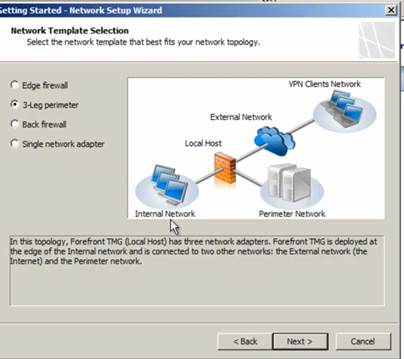

3-Leg Perimeter

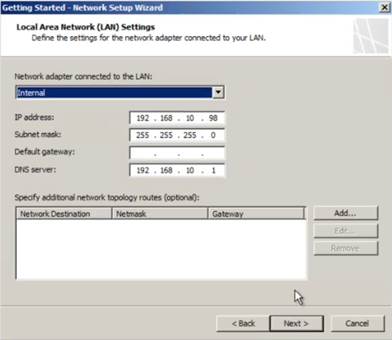

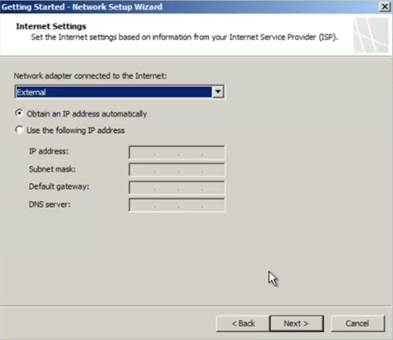

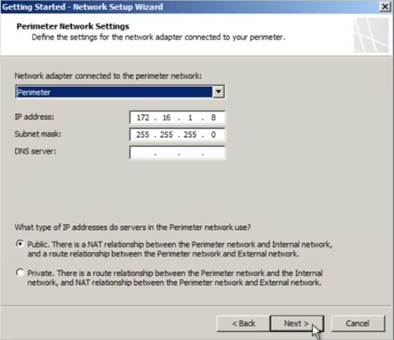

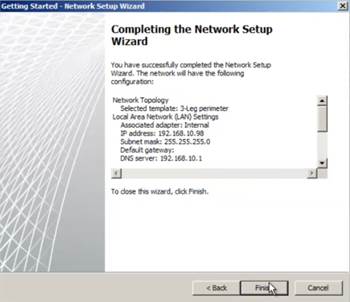

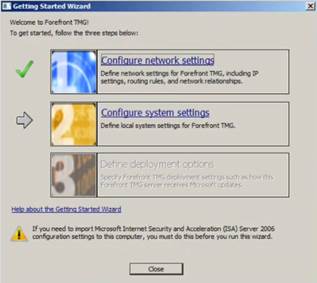

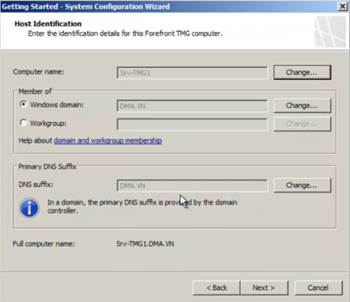

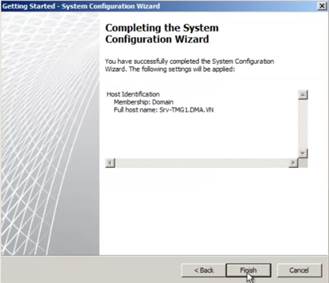

Triển khai 3-leg perimeter như thể hiện trong Hình bên dưới, thường được gọi là một trihomed perimeter network vì một thiết bị duy nhất. TMG trong trường hợp này có ba NIC, mỗi NIC liên quan với một khu vực an ninh mạng khác nhau, trong đó có một đoạn mạng vành đai. TMG phù hợp với nhiệm vụ này bởi vì nó kết hợp tất cả các cơ chế kiểm soát mà bạn sẽ sử dụng tại các địa điểm khác nhau vào trong một điểm kiểm soát mạng.

Không giống như ISA 2006, TMG được giả định rằng bạn sẽ sử dụng một mối quan hệ NAT mặc định giữa mạng nội bộ và chu vi mạng trihomed phân khúc, trihomed TMG perimeter network template nhận thức được rằng các mạng lưới được định nghĩa là chu vi và nội bộ không thể có tuyến đường được xác định trước hoặc các mối quan hệ NAT. Vì lý do này, Network Setup hướng dẫn cung cấp cho bạn cơ hội để xác định các mối quan hệ như là một phần của quá trình cấu hình.

Ưu điểm của việc triển khai 3-leg perimeter tương tự như của edge firewall triển khai: TMG có quyền truy cập tự do đến lưu lượng truy cập tại tất cả các mạng.

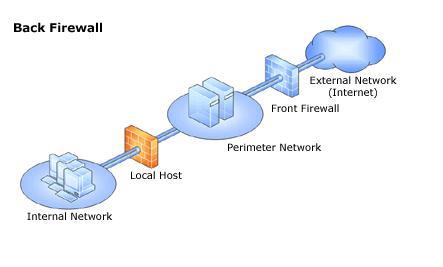

Back Firewall

Back Firewall là một biến thể của mẫu edge firewall ngoại trừ giao diện bên ngoài các bức tường lửa TMG được kết nối với một phân đoạn mạng vành đai giữa nó và giao diện nội bộ của một bức tường lửa ở thượng nguồn.

Như vậy, mục cấu hình mạng mẫu đã được cập nhật để cung cấp cho bạn tùy chọn để xác định các mối quan hệ mạng giữa mạng nội bộ và perimeter networks là một trong hai tuyến đường hoặc NAT. Lợi thế triển back firewall là với một thiết bị riêng biệt xử lý các quyết định traffic ở mức độ thấp, TMG có nhiều nguồn lực hơn để áp dụng cho kiểm soát lọc lưu lượng truy cập cao hơn. Hình dưới minh họa việc triển khai Back Firewall.

Single-Network Adapter

– Internal mạng này bao gồm tất cả các địa chỉ IP không được giao để dial vào một trong các VPN client.

– VPN client mạng này bao gồm chỉ những địa chỉ đã được định nghĩa cho sử dụng bởi các quản trị viên TMG.

– Quarantined VPN client Mạng bao gồm chỉ có các địa chỉ IP định nghĩa cho sử dụng bởi VPN client không đáp ứng các yêu cầu bảo mật theo quy định cho kết nối VPN.

![[ASP.NET Core MVC] – Hướng dẫn tạo View p3](https://sinhvientot.net/wp-content/uploads/2019/01/Bitmap-MEDIUM_ASP.NET-Core-MVC-Logo_2colors_Square_Boxed_RGB-218x150.png)